Clawdbot的真正创新是网关

2026-02-01 10:25:10 · chineseheadlinenews.com · 来源: 构架师

先用 30 秒把它讲明白

如果你这两天没刷到 Clawdbot,很正常。

一句话解释:Clawdbot 是一个开源的个人 AI 助手。你把它跑在自己的电脑或服务器上,然后用 WhatsApp、Telegram 这类即时通信软件给它发消息,它就能在那台机器上替你干活。

它能干的事,大致是这几类:

? 帮你回邮件、安排会议、抓数据

? 管理文件、运行脚本、做自动化

? 甚至写代码,给自己扩展新功能

它背后的理念也很直白:

? 去云端中心化:AI 跑在你控制的设备上,你用聊天软件遥控它干活

? 开放与自定义:用户可编程,可扩展

? 自我进化:它可以通过生成“新技能”来逐步变强

先给我的结论

Clawdbot 的爆火不在“回答更聪明”,在于它把 AI 的入口放进聊天软件,并把输出接到了你的系统权限上,这相当于把“对话”升级成了“控制面”。

太长不看版

? Clawdbot 更像一套 Agent Runtime:消息渠道是入口,网关是控制面,节点与工具是执行面。

? “买 Mac mini”不是信仰充值,是因为它需要 7×24 小时在线,还涉及 GUI/系统能力与权限隔离的现实取舍。

? 这类产品的风险不是“答错”,是“做错”:误删文件、误发消息、误改配置,后果可放大、可连锁。

? 安全问题很难靠“我会小心”解决,因为风险来自结构:更多上下文、更强工具、更广联网入口,都会把注入与误操作的窗口放大。

? 真要上手,第一原则是隔离:专机/专用账号/最小读写范围/白名单触发/敏感操作二次确认。

? 走向主流需要补三块:默认安全策略、可审计的执行记录、面向普通人的预设场景与 UI。

? 把它当趋势样本很值,把它当消费级生产力工具,容易失望。

01|先别把它当聊天机器人

把 Clawdbot 当成“聊天机器人”,你会看不懂它为什么让人上头,也会低估它的风险。

更贴近工程的描述是:它把消息渠道当作人机接口,把一台长期在线的机器当作控制面,把浏览器/文件系统/终端当作执行器。

所以它和常见 Chat 产品的差异,不在“更会说”,在“更能动手”。

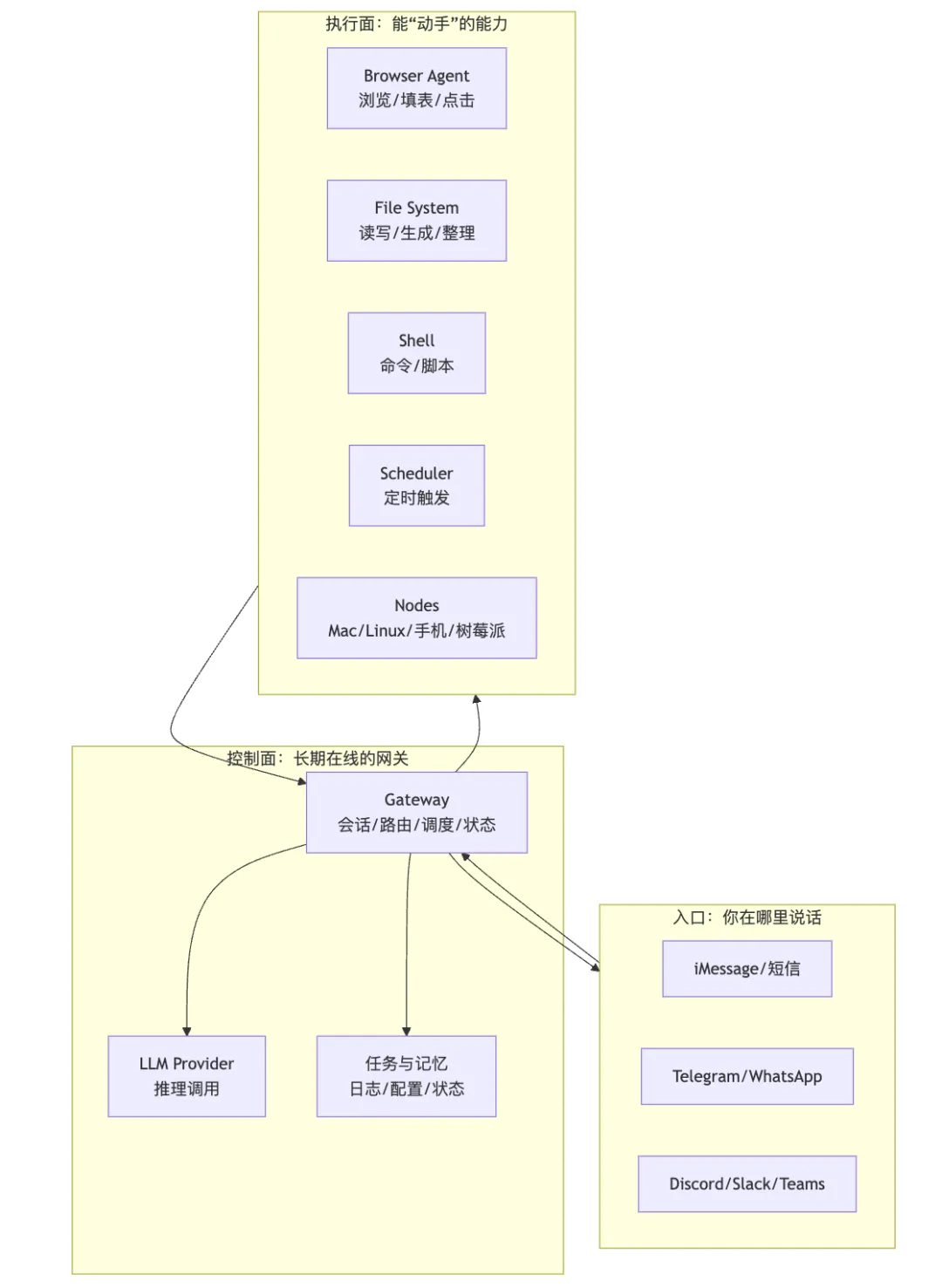

02|架构怎么拼起来:控制面、执行面、入口

参考资料里给了一个很清晰的拆法:网关(Gateway)+ 节点(Nodes)+ 技能/工具系统(Skills/Tools)。

我把它翻译成更通用的工程语言:控制面(Control Plane)+ 执行面(Data/Action Plane)+ 多入口(Channels)。

在资料的描述里,网关往往是一个长期运行的后台进程,默认只在本机监听(例如 ws://127.0.0.1:18789),先保证“本地优先”的隔离。需要远程控制时,再通过 tailscale serve 或 SSH 隧道把控制面安全地暴露出去。

这一步很重要,因为它把“能不能远程操控”从产品功能,变成了你的网络边界设计。

这张图里最需要你盯紧的是:控制面与执行面之间的“授权边界”。

一旦边界默认放开,你给它的会从“帮我写个总结”变成“替我操作一台电脑”。

03|为什么这套形态会让人上头

如果只从功能列表看,浏览器控制、Shell、文件读写,这些都不是新东西。

真正让人上头的是三件事叠加后的体验:

1)入口迁移:从 App/网页到消息应用

消息应用是高频场景。入口在聊天里,意味着下指令几乎没有切换成本。

你不需要“打开一个工具”,你只需要发一句话。

2)常驻在线:从“偶尔用”到“随时可用”

为了让它随时可用,你会自然地把它放在一台长期在线的机器上。

这也是为什么“Mac mini”会被反复提到:体积小、功耗低、便于当“家用服务器”,更关键的是你可以把风险隔离在一个单独的盒子里。

另外,模型侧的选型也会影响体验与风险。资料里提到一种常见建议是使用更长上下文能力的订阅方案(例如 Anthropic Pro/Max 搭配 Claude Opus 4.5),一方面为了更稳的长任务,另一方面也指向“提示词注入防护”这类能力。与此同时也有现实限制:部分 OAuth token 的权限被收紧后,外部调用往往需要单独配置 API key。

3)执行闭环:从“给建议”到“把事办完”

当它能浏览网页、读写文件、跑脚本、定时触发,再加上聊天入口,你会第一次感到:任务会从“写完就完”变成“做完才算”。

这类体验很像从“指导你操作”跳到了“替你操作”。

04|风险从哪来:把威胁模型讲清楚

很多讨论会把风险简化成一句“权限太高不安全”。

这句话没错,但太粗。更专业的说法是:你的资产、入口、执行器、信任边界同时被放大了。

下面是一份够用的“个人威胁模型”,不用安全专家也能读懂。

1)你要保护的资产是什么

2)攻击入口在哪里

你可以把“攻击入口”理解成两类:

? 指令入口:来自你、来自群聊、来自别人发给你的消息。

? 内容入口:来自网页、文件、邮件,任何会被模型读到的内容。

参考资料里反复提到的两类风险,本质都属于“内容入口”:

? 提示词诱导(prompt injection)

? 被网页内容带偏

3)为什么“内容入口”会更危险

因为它会把一段文本变成真实动作。

风险链路通常长这样:

1. 模型读到了恶意内容(网页/文档/消息)。

2. 模型把它当成高优先级指令,进入执行计划。

3. 工具被调用(浏览器/终端/文件系统)。

4. 动作落地,结果不可逆或难回滚。

这也解释了一个现实现象:即便你主观上很谨慎,系统仍然可能“自己闯祸”。

资料里也给过更直白的例子:已经有用户吐槽,代理误操作导致本机关键照片被删除。它不一定代表普遍性,但足够说明“做错一件事”的后果形态。

05|“保命配置”:把边界写进默认值

你追求的重点不在“永远不出错”,而在于把错误限制在可控半径内。

下面这份清单,来自参考资料里反复出现的建议,我把它整理成“可执行的默认策略”。

1)隔离:专机、专用账号、专用目录

? 专机部署:把它放在一台与日常办公/个人数据隔离的机器上。

? 专用账号:把高价值账号拆成子账号或临时凭证,用完撤销。

? 专用目录:只允许它读写一个明确的工作区。

在某些资料里,这个配置项被写成类似 agent.workspace 的概念:定义代理可读写范围,避免默认全盘读写。

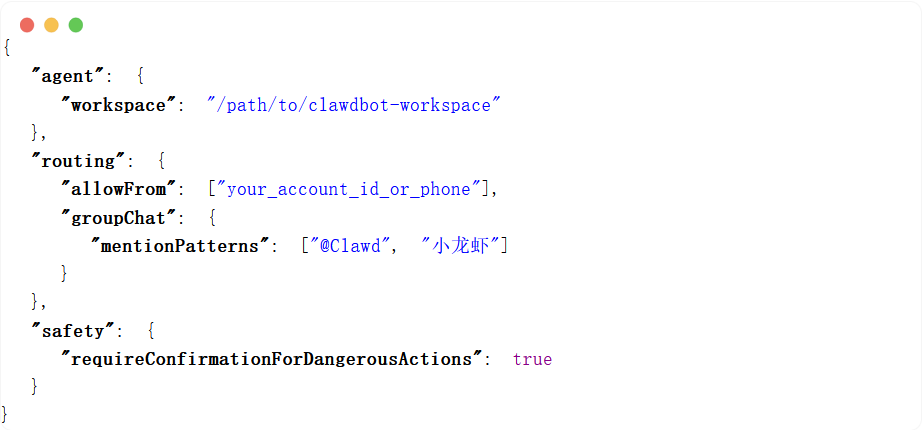

2)触发控制:白名单 + 提及激活

如果它接入了群聊,你要默认假设“群聊里会出现误触发”。

建议策略是两层:

? allowFrom 白名单:只允许你自己的账号触发。

? mentionPatterns 提及激活:群聊里只有在明确 @ 它时才响应。

如果你希望把“建议”落成“可检查的配置”,可以先做一份概念映射。下面是伪配置示例,表达的是边界思想,不保证字段名与项目完全一致:

3)敏感动作:二次确认是默认,不是可选项

把敏感动作做成“必确认”,包括但不限于:

? 删文件、移动目录、覆盖写入

? 发消息、发邮件、在群里回复

? 改配置、跑高权限命令

? 任何涉及付款、转账、下单

二次确认的意义在于:让系统在“计划”与“执行”之间多一道闸门,而不是让你多点一次按钮。

4)可回滚:把恢复路径提前准备好

? 能用 Git 的用 Git。

? 能快照的做快照。

? 重要目录做增量备份。

别等到第一次误删后才想起“应该备份”。

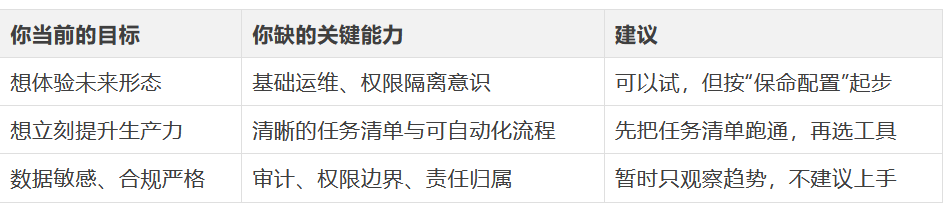

06|适合谁,不适合谁:用决策表说清楚

把判断做成表格,通常比一句“看情况”更专业。

参考资料还提到一个更大的拐点:当这套能力接入飞书这类国内办公通信工具时,难点不在“能不能接”,在“接进来谁背锅”。

个人玩具一旦碰到组织权限、合规、审计与数据边界,复杂度会直接抬到企业系统级别。

07|走向主流还缺什么:三块工程化补丁

这类产品要从“极客玩具”走向“普通人也能用”,我认为至少要补上三块:

1. 默认安全策略:最小权限、默认隔离、默认二次确认,做成开箱即用。

2. 可审计的执行记录:每一步怎么决策、调用了什么工具、改了哪些文件,能回放、能追责。

3. 预设场景与 UI:把高频任务做成一键配置,不要求用户自己写流程与规则。

当这三块成熟后,你会看到同样的能力,以更低的风险、更低的门槛进入主流产品。